Il ruolo della physical security e della videosorveglianza nella lotta contro il terrorismo a difesa delle Infrastrutture Critiche e dei cittadini

Quando si affronta il tema della sicurezza delle Infrastrutture Critiche risulta immediato il riferimento ai Cyber-Physical Threat, ovvero a quella maggioranza di attacchi perpetrati attraverso l’utilizzo delle reti logiche che possono avere un impatto sul mondo fisico e dunque anche nella continuità dell’erogazione di Servizi Critici (quali acqua, luce, gas, corretto funzionamento del sistema bancario e delle telecomunicazioni) dai quali dipende il consueto e lineare svolgimento delle funzioni vitali di uno Stato.

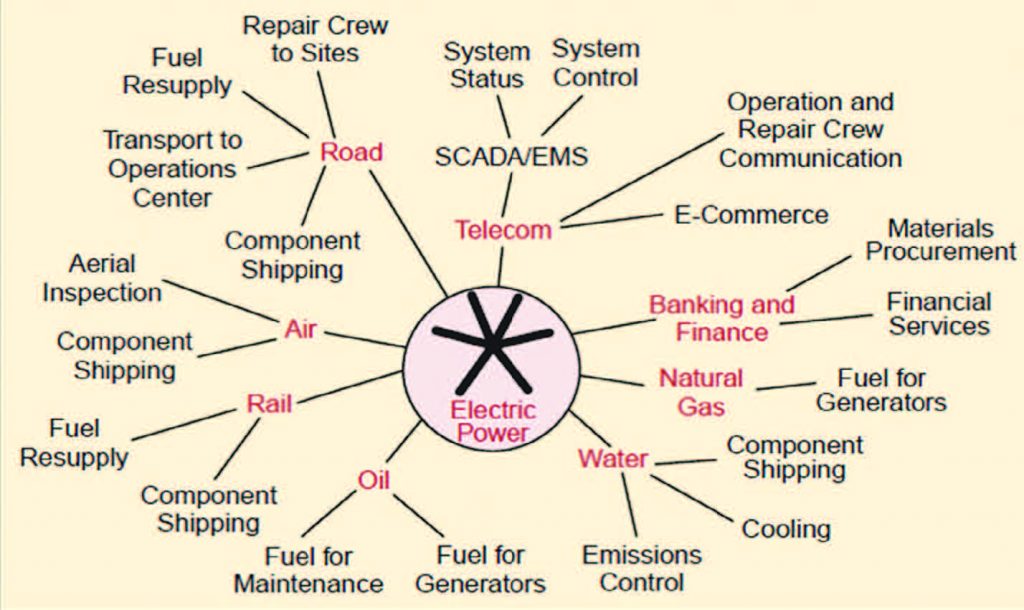

L’attuale contesto politico-sociale con diffusa instabilità in alcuni Stati, i recenti attentati di matrice terroristica in vari Paesi del mondo, l’allarme su possibili attentati durante manifestazioni ed i grandi eventi pubblici, la contestuale evoluzione della ricerca scientifica e della tecnologica ed i nuovi processi digitali hanno ridato respiro e priorità [1] alla Physical Security considerata elemento imprescindibile (al pari della cyber security e della sicurezza organizzativa e delle persone) nella lotta contro la minaccia terroristica. Gli obiettivi sensibili come le Infrastrutture Critiche, come i grandi eventi pubblici, i cittadini rappresentano un asset strategico e critico da proteggere contro possibili attacchi di matrice terroristica. Le infrastrutture critiche (sistemi elettrici e idrici, le reti di comunicazione, di trasporto, le reti energetiche, le infrastrutture logistiche, portuali e aeroportuali, il sistema sanitario, i circuiti finanziari, le reti a supporto del governo, quelle per la gestione delle emergenze) sono tutte strettamente interconnesse tra loro grazie alle nuove tecnologie digitali, che le rendono più efficienti ma, al tempo stesso, più esposte al cosiddetto “effetto domino”, ossia l’interruzione di una, rischia di ripercuotersi sulle altre, paralizzando la vita del Paese.

(Figura 1, Source: Critical Infrastructure Interdependencies, S. Rinaldi – etc, IEEE Control Systems Magazine, Dec 2001). Questo elaborato ha l’obiettivo di richiamare le origini della sicurezza, di ricordare come la Physical Security sia un’imprescindibile pillar (complementare alla Cyber Security ed alla Sicurezza Organizzativa e delle Persone) e di come ancora di più oggi a seguito della stretta correlazione tra mondo logico e fisico, e allo sviluppo nuove tecnologie (IoT, BigData, Analytics, VideoAnalisi) sia elemento fondamentale per garantire la resilienza di un’Infrastruttura critica e la protezione, da attacchi terroristici, dei grandi eventi degli asset critici di un’Organizzazione, compresi i cyber-asset (si pensi ad es. ai furti di pc o card con cui è possibile ottenere accesso privilegiato ad aree riservate logiche e fisiche).

IL CONTESTO DI RIFERIMENTO: LE MINACCE

Fondamentale nella definizione e nella gestione delle Infrastrutture Critiche è l’identificazione dei rischi e degli impatti di una minaccia su un determinato settore. L’AIIC [4] individua le minacce di tipo naturale (prevedibili ed imprevedibili) e quelle di natura antropica, sia volontarie come un attacco terroristico, che accidentali come un errore umano. Per gli scopi di tale documento si analizzeranno le minacce di natura fisica con focus sulla minaccia di tipo terroristico di matrice islamica, ritenuta minaccia prioritaria da parte delle Agenzie nazionali.

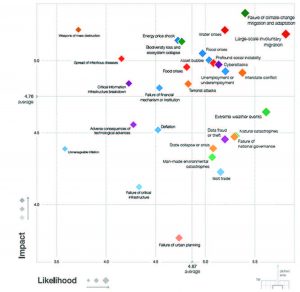

Il Global Risks Landscape 2016 [5] classifica il Rischio (funzione di Probabilità di accadimento e Impatto) dei Cyberattack e dei Large Scale Terrorist attacks, nel medesimo quadrante (quello in alto a destra, Figura 2): in particolare attribuisce agli attacchi Terroristici la matrice Geopolitica con possibile impatto “a cascata” sul sistema politico e sull’erogazione di servizi critici per la popolazione. Il report riporta la crescita del fenomeno terrorismo e che nel 2014 32.000 persone sono morte in attacchi terroristici avvenuti in 93 Paesi. Europol nel Rapporto “TE-SAT” [6] oltre al terrorismo di ispirazione religiosa, individua un terrorismo etnicoseparatista e nazionalista (si pensi all’eTA e alla Resistencia Galega), un terrorismo di sinistra (di matrice anarco-insurrezionalista) ed un terrorismo di destra. Il Te-SAT 2015 [6] riporta per il 2014 su un perimetro di 7 Stati membri europei un totale di 199 attacchi terroristici (di cui 12 in Italia) che hanno provocato la morte di 4 persone ed al ferimento di 6. Il numero di attacchi ad Infrastrutture Critiche è aumentato da 1 a 8. Il Totale delle persone arrestate è stato 774 (di cui 39 in Italia).

L’ENISA Threat Landscape 2015 [7] individua tra i Top Threats 2015, la minaccia Physical damage/theft/loss, che “guadagna” 4 posizioni nel ranking delle minacce (dal 10 al 6 posto della classifica delle minacce). Caratteristica della minaccia Terrorismo è l’elevato tasso di imprevedibilità, derivante dalla crescente interconnessione fra i gruppi fondamentalisti, nonché dall’azione emulativa di “lupi solitari”. L’Italian Cyber Security Report [8] evidenzia il tema della “guerra ibrida” in cui elementi tipici della sicurezza fisica e i nuovi di quella cibernetica si sono uniti coinvolgendo direttamente in primis le infrastrutture critiche nazionali.

IL RUOLO DELLE SOLUZIONI DI VIDEOSORVEGLIANZA

La lotta al terrorismo, come spesso accade nel caso di molti conflitti armati, sta paradossalmente accelerando lo sviluppo scientifico e tecnologico di soluzioni di sicurezza fisica da applicare alla difesa delle infrastrutture critiche, degli asset critici e delle persone, da attacchi terroristici. In questa direzione va la decisione del Governo italiano di stanziare 150 milioni di euro per la cosiddetta cybersecurity nazionale. Parte di questi fondi andrà per lo sviluppo e utilizzo di sistemi software in grado di analizzare le immagini delle videocamere di sicurezza per identificare le persone inquadrate, malgrado il volto sia in parte coperto o camuffato, riconoscendo alcune caratteristiche univoche di una persona come il linguaggio del corpo, l’andatura ed altri tratti fisiognomici. una rete di videocamere, disposte in luoghi diversi di una città, potrà seguire un sospettato quasi ovunque (si pensi ad alcune scene di nemico Pubblico il film di Ridley Scott con Will Smith), alimentando gli algoritmi di behaviour analysis. Tali software potranno confrontare le immagini delle videocamere con una banca dati di riferimento precaricata sui sistemi di videosorveglianza che negli intenti internazionali dovrebbe essere unificata.

L’evoluzione tecnologica legata alle componenti ed agli algoritmi di analisi, all’IoT, ai big data e all’intelligenza applicativa, stanno potenziando le applicazioni di videosorveglianza verso servizi a valore aggiunto ed innovativi inerenti attività di sicurezza (vigilanza, monitoraggio e controllo, registrazione, analisi e rilevazione, early warning, gestione con il supporto a Sistemi di Supporto alle Decisioni e il coordinamento delle interforze a supporto di eventuali azioni di intervento). L’utilizzo della rete ha reso le Telecamere IP-based “nuovi sensori” e dunque un tassello fondamentale dell’IoT e delle smart city. In Italia ci sono circa un milione e mezzo di telecamere (Fonte Anie [9]), con forte crescita nel settore dell’integrazione tra videosorveglianza e controllo accessi fisici, dell’analisi video integrata a strumenti di rilevamento utilizzata anche per monitoraggio e del controllo di ambienti ma anche identificazione biometrica del volto e di comportamenti anomali nelle nostre smart city per definire migliori servizi per il cittadino. In ambito Pubblico è particolarmente di interesse il tema della Biometria e dell’Analisi Comportamentale preventiva in ambienti complessi (come grandi eventi, strade, piazze o aeroporti) applicata ai sistemi di Videosorveglianza per garantire la sicurezza dei cittadini e delle città, e per individuare possibili sospettati di far parte di una rete terroristica. Il riconoscimento biometrico [10] si basa sull’analisi di tratti biologici (ad esempio: impronte digitali, volto, iride) o comportamentali (ad esempio: voce, modo di camminare, gesti, firma). Dai tratti raccolti da appositi sensori (tra cui le telecamere) vengono estratte rappresentazioni (template) che contengono le caratteristiche essenziali dei tratti stessi in modo sostanzialmente invariante rispetto all’acquisizione. In fase di registrazione, il template della biometria selezionata è archiviato insieme al nominativo della persona ad esempio, e ad eventuali altre sue informazioni personali. In fase operativa, il template acquisito per una persona da identificare è confrontato con i template archiviati: il template uguale, entro una tolleranza predefinita, a quello acquisito in fase operativa identifica la persona in esame. una seconda modalità di implementazione tecnologica, che supera i problemi legati alla Privacy del dato biometrico, prevede la conservazione del template biometrico cifrato su una card in possesso dell’utente: nessuna informazione personale è così conservata su sistemi informatici in modalità centralizzata. Le tecnologie biometriche sono usate efficacemente anche per il controllo degli accessi fisici e per videosorveglianza, ad esempio per aree critiche o ad accesso ristretto, controllo delle frontiere, aree pubbliche, edifici pubblici, attività di polizia, attività forensi, impianti sportivi, caveau bancari, servizi e infrastrutture di trasporto (in particolare in aereoporti). Degna di nota nella lotta al terrorismo, l’iniziativa di collaborazione pubblico-privato o di sicurezzapartecipata avviata su larga scala a new york. I cittadini, attraverso l’app per smartphone Android e iOS “See something send something” [12], potranno notificare in forma anomina immagini di qualsiasi atto o dispositivo sospetto.

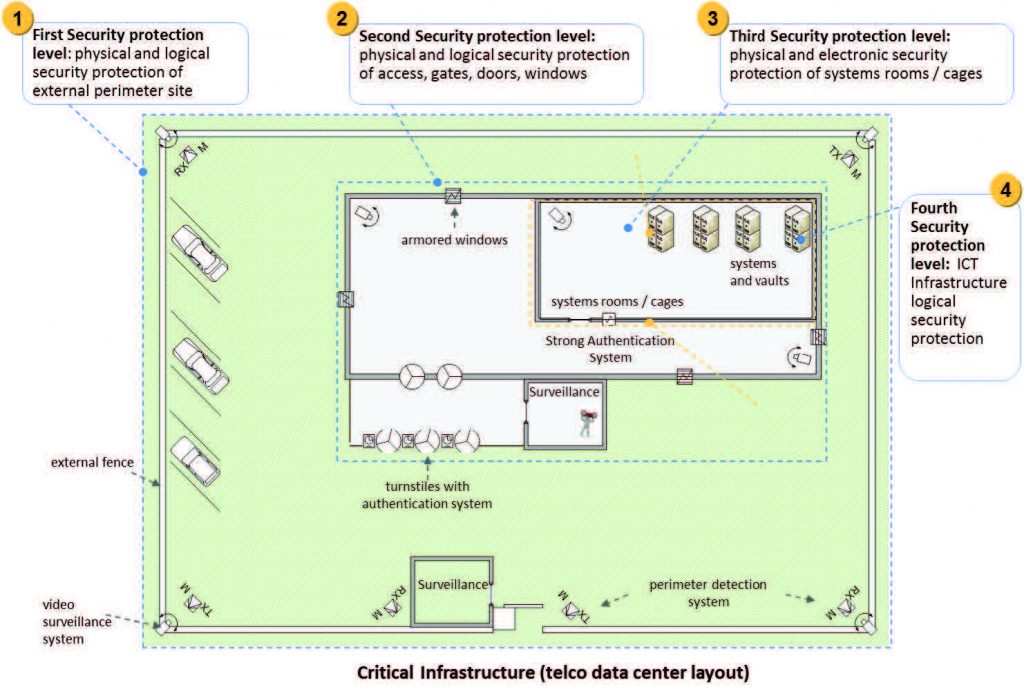

Le immagini e messaggi saranno immediatamente ricevuti dal Centro d’Intelligence dello Stato di new york, e se saranno trovate rilevanti e idonee, le segnalazioni saranno trasmesse all’autorità competente. un classico modello di sicurezza fisica per un’infrastruttura critica (Figura 3), il cui grado di rischio è elevato, prevede un approccio multilayer (principio di ridondanza) che prevede un primo livello più esterno di sicurezza perimetrale, un secondo livello subito più interno legato all’area edifici/uffici, ed infine un terzo livello di Sicurezza Fisica (sale sistemi, aree ad accesso controllato). La videosorveglianza integrata con soluzioni di tipo biometrico entra di diritto in ognuno dei tre layer costituendone un cardine fondamentale nel modello di sicurezza che si intende proporre. Sul secondo livello di sicurezza perimetrale, il nostro modello ideale di sicurezza dovrà tenere conto anche di soluzioni per il Controllo degli Accessi Fisici (tradizionali attraverso l’utilizzo di badge, innovative cardless basate su framework beacon, sul riconoscimento biometrico, sulla localizzazione attraverso il campo magnetico [12]). Tali soluzioni per il controllo degli accessi possono generare economie di scala, se integrate con soluzioni HSe: la medesima infrastruttura di localizzazione installata all’interno di un sito potrà essere utilizzata per guidare il personale lungo le vie di fuga anche in condizioni di scarsa visibilità e presenza di fumo, attraverso smart device o smart glasses; il conteggio automatico degli ingressi e delle uscite tramite l’utilizzo di sensori e varchi intelligenti potrà consentire di conoscere sempre esattamente il numero di persone presenti in una certa area. In caso di emergenza saranno inviate le squadre di soccorso solo nelle aree non completamente evacuate. Il conteggio potrà avvenire attraverso wearable device integrati negli indumenti (maglietta o scarpe) o indossati dal personale (come i braccialetti)

CONCLUSIONI

Si può affermare come l’utilizzo di soluzioni di sicurezza fisica e di videosorveglianza, in un contesto di un’architettura integrata può non solo essere efficace ed efficiente per la protezione delle infrastruttura critiche da attacchi terroristici, ma può generare economie di scala ed innumerevoli applicazioni con le soluzioni di cyber security e HSe: l’unico limite non è rappresentato dalla tecnologia ma dalla fantasia. nello specifico della videosorveglianza, si ritiene che un utilizzo integrato dei flussi video provenienti da diverse telecamere, possa aumentare il livello di sicurezza per attività non solo di risposta ed analisi forense, ma soprattutto rilevare qualsiasi segnale debole inerente un tentativo di attacco terroristico, atto vandalico o fraudolento. Quanto scritto, ipotizzando un utilizzo coerente dei video, rispettando la privacy dei cittadini (un tema che il Governo italiano dovrà dirimere con il Garante della Privacy) ed evitando la degenerazione in una sorta di Grande Fratello.

SUGGERIMENTI BIBLIOGRAFICI

[2] Directive on the identification and designation of european Critical Infrastructure and the assessment of the need to improve their protection (2008/114/eC)

[3] Direttiva europea 2008/114/Ce

[4] L. Franchina, AIIC, ICT Security Gennaio- Febbraio 2016

[5] World economic Forum, “The Global Report 2016 11th edition” http://www3.weforum.org/docs/media/TheGlobalRisksReport2016.Pdf

[6] europol european union Terrorism Situation and Trend Report 2015

[7] enISA THReAT LAnDSCAPe 2015

[8] R. Baldoni, L. montanari (La Sapienza), L’Italian Cyber Security Report, Feb 2016

[9] Anie, www.aniesicurezza.anie.it/

[10] Cini, Il Futuro della Cyber Security in Italia, Ott. 2015

[11] https://www.ny.gov/programs/see-something-send-something

[12] www.gipstech.com/it

A cura di Orlando Lio – Cyber Security Manager, Cyber Security Professor, Project Management Professor

Articolo pubblicato sulla rivista Safety & Security – Marzo/Aprile 2016