La Security nelle Infrastrutture Critiche – Le ICS

Chi non conosce, almeno a grandi linee, il concetto di infrastruttura critica?

Le autostrade, i porti, gli aeroporti e le stazioni ferroviarie o ancora la rete elettrica o la rete telematica o il traffico navale si possono considerare Infrastrutture Critiche? Inoltre, è possibile ritenere che queste possano avere un reale riscontro sulla vita dei cittadini?

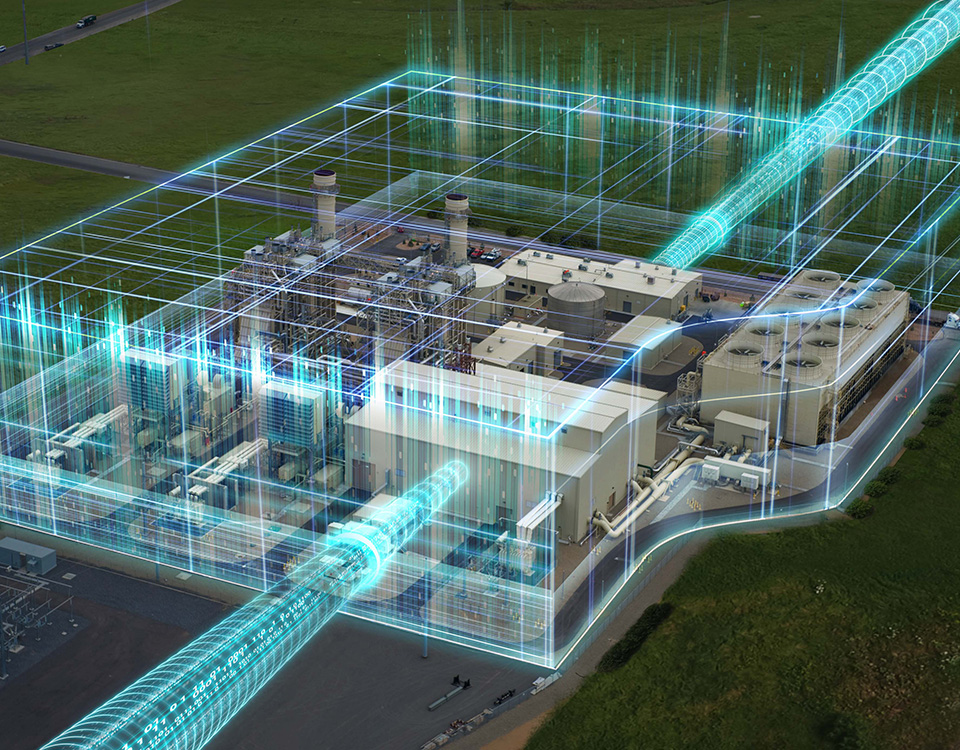

Andiamo per ordine, il termine infrastruttura critica si applica ad un sistema, una risorsa, un processo o un insieme, compreso il sistema economico-finanziario e sociale, e gli apparati della pubblica amministrazione centrale e locale che, se distrutti o resi inutilizzabili anche parzialmente o momentaneamente, abbiano un effetto significativo sull’efficienza e il funzionamento normale di una nazione.

Gli studi ed i progetti posti in essere per difendere e proteggere le infrastrutture critiche in caso di guerra, disastri naturali, scioperi, vandalismi o sabotaggi si definiscono come protezione delle infrastrutture critiche – CIP/Critical Infrastructure Protection – e i processi che sono alla base dei servizi e dei beni prodotti dalle infrastrutture critiche sono gestiti attraverso risorse informatiche, per cui si parlerà di protezione delle infrastrutture critiche informatizzate – CIIP – Critical Information Infrastructure Protection.

Tutto ciò necessità di una uniformità di normazione, nel caso dell’Italia ciò avviene grazie al recepimento della direttiva 2008/114/CE relativa all’individuazione e alla designazione delle infrastrutture critiche europee e alla valutazione della necessità di migliorarne la protezione.

Ne consegue che per la difesa e la protezione delle infrastrutture critiche siano necessarie, dal Governo, dalle aziende ma anche dai singoli, delle azioni orientate alla sicurezza con una visione ampia sui sistemi oltre che sui componenti. Progettisti, Consulenti, Responsabili IT, Responsabili della sicurezza aziendale e mondo accademico, intervengono sul funzionamento e la protezione di molte infrastrutture strategiche. Da loro deve venire lo sviluppo di nuovi approcci e metodologie per ridurre le vulnerabilità e fronteggiare le nuove minacce a cui questi complessi sistemi sono soggetti, perché sempre più indispensabili per il nostro vivere quotidiano e la sicurezza e prosperità di un Paese.

In tale contesto si inquadrano le ICS e IACS Industrial Control System (ICS) e Industrial Automation and Control Systems (IACS) cui si riferiscono la ISA-99/IEC 62443 e la ISA-62443.01.01 che definiscono nel loro insieme la safety e la security applicata alle delle persone, all’hardware e software e all’affidabilità dei processi industriali, in sintesi alle Operation Technology (O.T.).

Con il termine Operational Technology (OT), si identificano le varie tecnologie che si interfacciano con il processo durante la sua operatività e per distinguere l’ambito industriale da quello Information Technology (IT).

Molte persone anche qualificate confondono ed utilizzano buzzword ritenedole sinonimo di ICS o IACS, è il caso dell’acronimo IIoT – Industrial Internet of Things o dello SCADA (Supervisory Control And Data Acquisition) e DCS (Distributed Control System), che invece descrivono dei componenti specifici.

Personalmente non scendo mai nel particolare e mi riferisco in generale con il termine “ICS” per relazionarmi a questo mondo.

Ritengo che parlare del fiume delle Infrastrutture Critiche, porti a parlare dell’alveo delle ICS, per ovvi motivi legati alla sicurezza. Ritengo anche che la diga si sia rotta nel 2010 con la scoperta dei malware Stuxnet e Night Dragon e più di recente con il BlackEnergy e Triton che hanno evidenziato come un attacco sferrato dall’altro capo del mondo possa avere un impatto fisico reale e proprio per questo ci si riferisce alla Cyber-Physical Security.

La sicurezza nell’automazione industriale non nasce oggi, pensiamo al servomotore di Watt teorizzato qualche secolo addietro, ma tutto si collega nelle varie fasi delle rivoluzioni industriali. Oggi siamo nella IV rivoluzione industriale anche detta Industria 4.0 e ripercorrendo a ritroso il percorso nell’ambito della sicurezza industriale possiamo ottenere una linea di unione dal 1700 ad oggi.

Senza andare troppo indietro nel tempo partiamo dal 1968 quando viene progettato il primo sistema di controllo programmabile la cui caratteristica principale è rappresentata dalla sua flessibilità. Il Modicon (MOdular DIgital CONtroller) entra in esercizio e siamo ancora alla fine della II Rivoluzione Industriale.

Tra il 1970 e il 2000 si sviluppa la Terza rivoluzione industriale legata all’informatica e tutto il processo acquista velocità e dinamicità, ma è nel 1971 che si inizia a parlare di PLC (Programmable Logic Controller) e nel 1973 i PLC comunicano tra di loro dando vita al protocollo Modbus. Il 1976 è l’anno in cui viene introdotto il concetto di Input/Output remoto e nel 1986 i PLC vengono interconnessi ai PC e da qui in poi saranno problemi. Secondo il “Farewall Dossier” è nel 1986 che appare un Cavallo di Troia in un software SCADA utilizzato per la gestione del gasdotto transiberiano che pare abbia provocato nel 1982 una esplosione di 3 kilotoni.

Da qui in poi i protocolli di standardizzazione proliferano e nascono i protocolli Fieldbus e nel 1992 Ethernet e la suite di protocolli TCP/IP cominciano a fornire connettività ai PLC rendendo tecnicamente possibile la convergenza dell’IT con l’OT.

Da questo momento in poi le minacce possono provenire dalla rete, impattando sui sistemi OT come su le IT e le avvisaglie si hanno nel 2000 quando l’ex-dipendente di una società di fornitura di impianti gestiti con un sistema SCADA, per la gestione dei liquami controllabili, via radio causa il versamento di 800mila litri di liquami in parchi pubblici e sulla costa, tutto questo perché voleva il posto fisso al Comune.

Nel 2000 siamo entrati nella Quarta rivoluzione industriale e all’automazione legata alla rete.

Qui nasce il termine Cyber-Physical Security. I PLC sfruttano la flessibilità delle IT e nel 2003 i PLC cominciano a includere al loro interno i web server, facendoci prendere consapevolezza delle vulnerabilità e dei rischi causati dall’interconnessione dei sistemi IT a quelli OT.

Il 2003 è l’annus horribilis, la centrale nucleare David-Besse protetta da firewall è infettata dal virus Slammer. Il virus è portato da un PC di un fornitore connesso via modem che bypassa il firewall perimetrale. A causa del virus viene sovraccaricata la rete ATM utilizzata da alcuni sistemi SCADA che, divenuta sovraccarica a causa di un virus, rende di fatto non disponibili i sistemi SCADA. L’U.S. Railway Company è costretta a bloccare il sistema ferroviario per diverse ore a causa dell’infezione del virus Blaster. Il Virus Nachi / Welchia comporta il rallentamento di una società chimica Francese. In seguito diversi incidenti si sono susseguiti impattando su diverse tipologie di industrie come automotive, chimica, food & beverage, ecc.. fino al 2010, quando vengono portati all’attenzione del grande pubblico attacchi mirati ai sistemi ICS riconducibili ad attori sponsorizzati da alcuni stati (state-sponsored). Stuxnet, un worm capace di alterare il normale funzionamento delle centrifughe di arricchimento dell’uranio, attacco attribuito al Governo Americano in opposizione all’Iran e Night Dragon, che aveva come obiettivo organizzazioni del settore Oil & Gas in tutto il mondo sono solo due casi ormai passati alla storia.

In questo scenario la necessità di digitalizzazione dei contesti industriali e la loro interconnessione, pensiamo al fenomeno IIoT, si scontra nettamente con lo schema di protezione attuale che è basato quasi del tutto sulla segregazione e l’isolamento e non è sempre possibile in un sistema interconnesso. Ma anche dal punto di vista della ciclicità assistiamo a cicli molto rapidi (settimane/giorni) nel mondo IT che non sono per nulla bilanciati dai cicli delle O.T. i quali possono durare anche anni. Peggio ancora per quanto riguarda le priorità di security dove per le IT ci si focalizza sulla segretezza del dato, mentre nell’OT si è soliti focalizzarsi sulla sicurezza e sulla disponibilità. La sfida consiste nella necessità di risolvere la questione cambiando il paradigma di protezione, attualizzando i processi OT a quelli IT ma soprattutto integrando il sistema generale della protezione rendendolo di pertinenza esclusiva del manager della security che oggi ha ben chiaro il modello di gestione manageriale e della sicurezza fisica ma molte volte è scarso di nozioni relative alla sicurezza OT/IT.

A cura di: Giuseppe Spadafora

Docente Formatore in Security Management presso il KHC, Cyber expert ISO27001