Ecco come la “Città Intelligente” può diventare “Stupida”

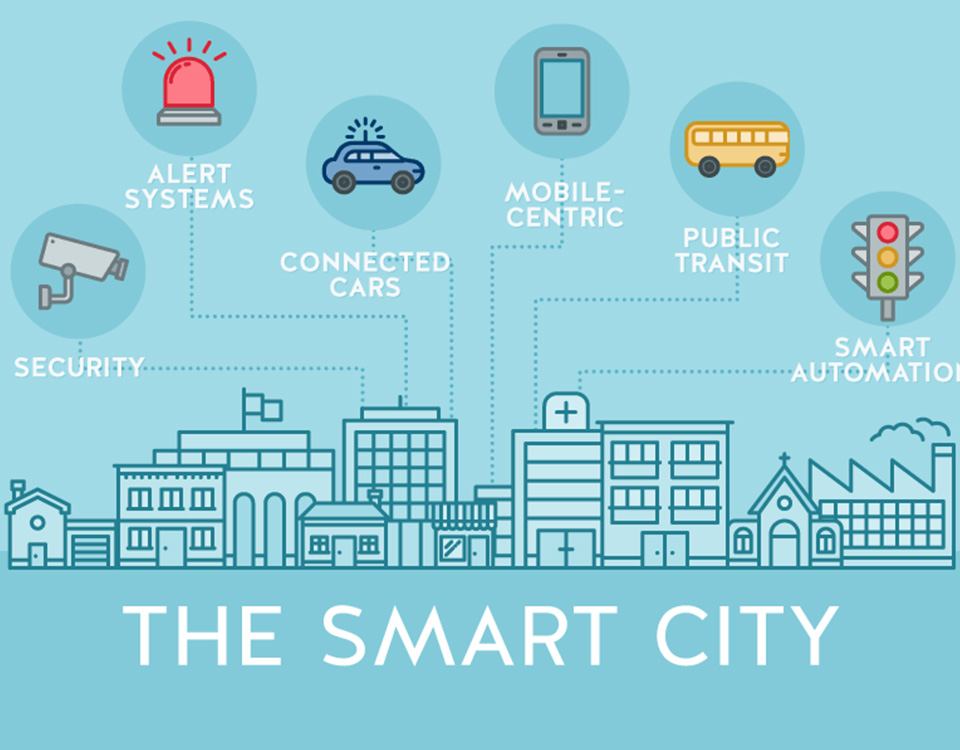

Il concetto di “smart city” abbraccia una vasta combinazione di soluzioni e tecnologie all’avanguardia di vario genere, in grado di assicurare la massima comodità ed efficacia nel ricevere determinati servizi, garantire la sicurezza dei cittadini, consumi sostenibili delle risorse a disposizione della comunità, etc.

Con il presente articolo desideriamo richiamare l’attenzione su un fattore di vitale importanza, che spesso, tuttavia, viene perso di vista dai sostenitori dell’idea di “città intelligente”: si tratta della sicurezza degli elementi stessi della “smart city”.

Le infrastrutture di cui sono provviste le cosiddette “città intelligenti”, in genere, si sviluppano più velocemente degli strumenti adibiti alla loro protezione; questo lascia ampio spazio alle potenziali attività che possono essere condotte sia da ricercatori particolarmente curiosi, sia, purtroppo, da eventuali cyber criminali.

“CHE DISGRAZIA L’INTELLIGENZA!”

Al giorno d’oggi, i parchi e le strade delle nostre città abbondano di terminali utilizzati per il pagamento dei parcheggi, di speciali punti adibiti al noleggio delle bici, di apposite stazioni per la ricarica rapida dei dispositivi mobile. Aeroporti e stazioni ferroviarie, da parte loro, offrono speciali postazioni per poter effettuare in maniera autonoma il pagamento dei biglietti, oppure per ottenere informazioni di viaggio. Nei cinema vengono collocati, sempre più di frequente, appositi terminali per procedere all’acquisto dei biglietti per i vari spettacoli cinematografici in programma. Nelle cliniche e nelle sedi degli enti pubblici, i visitatori trovano spesso, ad attenderli, speciali dispositivi per regolare elettronicamente le eventuali code. Vengono attualmente dotati di terminali di pagamento persino i bagni pubblici, sebbene soluzioni del genere non siano, per il momento, troppo frequenti.

Tuttavia, quanto più complesso risulta il dispositivo, tanto maggiori saranno le probabilità che esso possa presentare delle vulnerabilità, così come carenze ed errori a livello di configurazione.

Di fatto, l’eventualità che i vari dispositivi installati nella “smart city” possano un giorno divenire bersaglio di cyber criminali senza scrupoli è ben lungi dall’essere nulla. Gli scenari ipotizzabili riguardo all’utilizzo di tali dispositivi da parte di cyber criminali, per i propri loschi fini, derivano dalle stesse peculiarità che caratterizzano le macchine in questione.

- Molti di questi dispositivi si trovano in luoghi pubblici.

- Risultano accessibili in modalità 24/7, ovvero 24 ore su 24, 7 giorni su 7.

- Essi dispongono della stessa identica configurazione, per quel che riguarda ogni singolo tipo di dispositivo

- Godono di un alto grado di fiducia da parte dell’utente.

- Elaborano i dati degli utenti: informazioni di natura personale e finanziaria.

- Sono connessi tra loro, e possono disporre di output verso altre reti locali.

- Sono dotati, in genere, di accesso ad Internet.

Di tanto in tanto, leggiamo notizie riguardo a spettacolari azioni di hackeraggio nei confronti dell’ennesimo cartello stradale elettronico, sul quale, al posto dell’abituale scritta relativa, ad esempio, ai lavori di riparazione del manto stradale, compare, magari, un sinistro “avvertimento” del tipo “Zombies ahead”.

Altre volte, poi, vengono diffuse notizie riguardo all’individuazione di determinate vulnerabilità nei sistemi che regolano il funzionamento dei semafori e l’eventuale congestione del traffico. Si tratta, indubbiamente, di “scoperte” di particolare rilevanza, ma gli elementi attualmente esistenti, nell’ambito delle infrastrutture che caratterizzano le “smart city”, non si limitano di certo ai semafori e ai pannelli stradali.

Abbiamo pertanto deciso di esaminare in dettaglio:

• i terminali di infotainment (informazione ed intrattenimento) installati nei taxi;

• gli elementi utilizzati nell’ambito delle infrastrutture stradali (autovelox).

I TERMINALI DI “INFOTAINMENT” INSTALLATI NEI TAXI

In questi ultimi anni, in molti taxi hanno fatto la loro comparsa speciali dispositivi basati sull’OS Android, montati sul poggiatesta del sedile anteriore riservato al passeggero. Grazie ad essi, il cliente che siede sul sedile posteriore dell’autovettura può visualizzare pubblicità, informazioni meteo, notizie, e a volte barzellette… non troppo divertenti.

Per motivi di sicurezza, su questi terminali vengono installate apposite telecamere. L’applicazione che fornisce i contenuti funziona, anch’essa, in modalità “chiosco”; anche qui, tuttavia, si può tranquillamente uscire, da tale modalità.

Sui terminali che abbiamo avuto la possibilità di esaminare, la schermata principale presentava del testo “nascosto”. Con gli strumenti standard di cui dispone Android risulta possibile identificare il testo in questione, servendosi del menu contestuale.

Tale specifica azione fa sì che venga richiamata l’opzione di ricerca sulla schermata principale; in tal modo la shell si blocca, si chiude e riavvia automaticamente il dispositivo. Durante il reboot, sarà sufficiente, per l’hacker, riuscire a raggiungere, in un determinato momento, il menu principale, per poi andare, da lì, su Root Explorer, il file manager del sistema operativo Android.

In tal modo, un ipotetico malintenzionato è in grado di ottenere l’accesso all’OS del terminale, così come a tutte le funzionalità di cui tale sistema operativo dispone, ad esempio quella relativa alla telecamera. Così, se l’hacker, in precedenza, ha collocato sul proprio server un’applicazione malevola per Android, predisposta per tempo, quest’ultima potrà agevolmente acquisire l’accesso alla telecamera da remoto.

In tal modo, il malintenzionato di turno ha l’effettiva possibilità di controllare la telecamera a distanza; pertanto, in qualsiasi momento egli avrà l’opportunità di realizzare, od ottenere, video o foto riguardo a quello che avviene all’interno del taxi.

LE NOSTRE RACCOMANDAZIONI

Un attacco condotto “a buon fine” può compromettere il funzionamento del terminale ed arrecare, ai proprietari dello stesso, perdite finanziarie dirette. Inoltre, l’hacker può utilizzare il terminale “slave”, asservito ai propri voleri, per violare ulteriori dispositivi, visto che questi ultimi sono spesso collegati in rete.

Le ulteriori possibilità di sfruttamento di una rete del genere sono davvero ampie: si va, in effetti, dal furto dei dati personali, inseriti dall’utente, o dal monitoraggio nocivo degli stessi (se il terminale è provvisto di telecamera o di uno scanner di documenti) – al furto di denaro (se il terminale accetta pagamenti in contanti o tramite carta di credito).

Al fine di prevenire ogni possibile attività nociva sui dispositivi pubblicamente accessibili, dotati di interfaccia touch-screen, occorre che gli sviluppatori e gli amministratori di terminali collocati in luoghi pubblici, tengano in debita considerazione le seguenti raccomandazioni:

• L’ambiente interattivo del “chiosco” non deve in alcun modo presentare funzioni superflue, non necessarie, che consentano di richiamare il menu del sistema operativo (tasto destro del mouse, link destinati a condurre verso siti esterni, e via dicendo).

• La stessa applicazione deve essere lanciata ricorrendo all’utilizzo di una tecnologia che preveda un ambiente di test sicuro ed affidabile, come, ad esempio, jailroot, sandbox, etc. Questo consentirà di limitare la funzionalità dell’applicazione ai “confini” dell’ambiente simulato.

• Un ulteriore metodo di efficace protezione è poi rappresentato dall’utilizzo di un “thin client”. Anche se l’hacker sarà in grado di “far fuori” l’applicazione, grazie all’impiego di un thin client una considerevole parte delle preziose informazioni risulterà comunque custodita su un server centrale, e non sul dispositivo compromesso.

• Avviare la sessione corrente del sistema operativo con i privilegi limitati di cui dispone l’utente ordinario; questo renderà molto più difficile poter installare nuove applicazioni.

• Occorre creare, per ogni dispositivo, un account unico, provvisto di password univoca, per non permettere al malintenzionato in agguato, che è già riuscito a compromettere uno dei terminali, di utilizzare la password carpita per accedere ad altri dispositivi simili.

ELEMENTI DELL’INFRASTRUTTURA STRADALE

Attualmente, le infrastrutture stradali delle nostre città si stanno gradualmente dotando di un insieme di sensori intelligenti di vario genere, di regolatori, analizzatori del traffico, etc.

Tutti questi sensori raccolgono e trasmettono agli appositi data center le informazioni relative all’intensità del traffico. nell’ambito della ricerca effettuata abbiamo ugualmente preso in considerazione gli autovelox, visto che tali dispositivi, al giorno d’oggi, sono ormai onnipresenti.

GLI AUTOVELOX

Abbiamo trovato in maniera assolutamente casuale, attraverso il noto motore di ricerca Shodan, indirizzi IP relativi ad apparecchi autovelox.

Dopo aver esaminato alcuni di questi dispositivi, siamo ricorsi all’utilizzo di una “dork” (una query appositamente effettuata sul motore di ricerca, il quale identifica, in maniera mirata, i dispositivi richiesti, oppure i siti web, sulla base di un criterio specificamente determinato) allo scopo di individuare ulteriori indirizzi IP relativi a queste speciali “telecamere”.

Abbiamo notato, tra le altre cose, una certa somiglianza tra gli indirizzi IP di cui erano provvisti i dispositivi in questione; in ogni città, in pratica, essi facevano parte della medesima sottorete.

Questo elemento ci ha aiutato ad individuare quei dispositivi che non erano presenti nei risultati restituiti da Shodan, ma che, in ogni caso, facevano parte di tali sottoreti, assieme agli altri autovelox.

I dispositivi in causa, quindi, presentano un’architettura ben definita; con ogni probabilità, il numero delle relative sottoreti è piuttosto elevato.

Successivamente, abbiamo provveduto a scansionare tali sottoreti e quelle limitrofe, attraverso determinate porte, che risultavano aperte, ed abbiamo trovato un gran numero di questi apparecchi. una volta individuate le porte degli autovelox aperte, abbiamo potuto verificare sul campo ciò che avevamo ipotizzato: una di esse, in effetti, operava con il protocollo RTSP (Real Time Streaming Protocol). La specifica architettura di tale protocollo consente di rendere la trasmissione sia privata (accessibile tramite login e password), sia pubblica.

Abbiamo poi deciso di verificare l’effettiva presenza di password.

Immaginate la nostra sorpresa quando abbiamo scoperto che non esisteva alcun tipo di password, ed il flusso video era quindi liberamente accessibile per qualsiasi utente di Internet.

Tra l’altro, vengono trasmessi in chiaro, oltre al flusso video, vari altri dati aggiuntivi, ad esempio quelli correlati alle coordinate geografiche degli apparecchi autovelox.

Su tali dispositivi abbiamo poi individuato numerose altre porte, che risultavano aperte; esse consentivano di venire a conoscenza di molte altre informazioni di natura tecnica, particolarmente interessanti.

Ci riferiamo, ad esempio, all’elenco delle sottoreti interne del sistema di telecamere di controllo predisposto per il rilevamento della velocità dei veicoli, alla composizione dell’hardware del dispositivo, e via dicendo.

Grazie alla documentazione tecnica consultata, abbiamo inoltre appreso che le telecamere possono essere riprogrammate attraverso un canale wireless.

Allo stesso modo, tale documentazione ha evidenziato che gli autovelox possono rilevare le infrazioni soltanto su determinate corsie della carreggiata stradale; questo consente, in pratica, al momento opportuno, e nel luogo ritenuto più appropriato, di poter disattivare il monitoraggio riguardo ad una delle corsie.

E tutto questo può essere fatto da remoto.

Mettiamoci, ora, al posto di ipotetici cyber criminali, e supponiamo che, dopo aver compiuto determinate azioni illegali, questi ultimi abbiano bisogno di nascondersi nel flusso delle auto in marcia. Per far questo, essi potrebbero tranquillamente sfruttare, in maniera indebita, le possibilità involontariamente offerte dal complesso degli apparecchi adibiti al rilevamento della velocità delle autovetture e dei mezzi pesanti.

I cyber criminali potrebbero, ad esempio, disattivare la registrazione dei veicoli su alcune o su tutte le corsie, lungo l’itinerario da essi percorso, oppure monitorare gli spostamenti delle forze di polizia impegnate in un eventuale inseguimento, e così via.

Un malintenzionato, inoltre, può ottenere l’accesso al database riguardante gli autoveicoli di cui è stato denunciato il furto e, in tal modo, aggiungere o rimuovere da esso determinate vetture.

Da parte nostra, abbiamo opportunamente provveduto ad avvertire in maniera tempestiva le società che si occupano del servizio di manutenzione degli autovelox, situate in quei Paesi in cui siamo stati in grado di individuare le problematiche di sicurezza qui sopra descritte.

LE NOSTRE RACCOMANDAZIONI

Per assicurare un’adeguata protezione degli apparecchi autovelox, occorre effettuare, inizialmente, una verifica completa riguardo al grado di sicurezza degli stessi; si rivela inoltre necessario condurre un accurato penetration test, così come porre in forma scritta efficaci e dettagliate raccomandazioni a livello di sicurezza IT, per coloro che si occupano dell’installazione, della manutenzione e del monitoraggio di tali apparecchi.

Nella documentazione tecnica che siamo riusciti ad ottenere, non si fa, in ogni caso, alcun riferimento a possibili meccanismi in grado di proteggere il dispositivo nei confronti di eventuali cyber criminali.

Per quel che riguarda la protezione degli autovelox, occorre ugualmente prestare attenzione al fatto che a tali dispositivi non venga assegnato un indirizzo IP “trasparente”; tale circostanza, possibilmente, va evitata.

Per poter garantire la loro sicurezza, tutte queste speciali “telecamere” non debbono in alcun modo risultare visibili da Internet.

CONCLUSIONI

Le infrastrutture delle città moderne si arricchiscono, progressivamente, di nuovi dispositivi, i quali, a loro volta, comunicano con altri dispositivi ed altri sistemi.

Per vivere confortevolmente, in tutta comodità e sicurezza, in un simile ambiente, è necessario comprendere bene che, al giorno d’oggi, la cosiddetta “città intelligente” è, a tutti gli effetti, un vero e proprio sistema informatico, che richiede un tipo di approccio “dedicato”, così come adeguate conoscenze e specifiche competenze riguardo alle misure di protezione da adottare.

Il presente articolo è stato redatto nel quadro del supporto fornito da Kaspersky Lab in favore dell’iniziativa globale no-profit denominata “Securing Smart Cities”, varata allo scopo di riunire gli esperti delle delicate tematiche inerenti alla cyber-sicurezza, per ciò che riguarda, nello specifico, le sofisticate tecnologie in uso nelle “smart city”.

Maggiori informazioni in merito a tale importante iniziativa internazionale possono essere reperite al seguente link: securingsmartcities.org

A cura di: Denis Makrushin e Vladimir Dashchenko, Kaspersky Lab