Gli ambiti della “Communication Security” e “Communication and Information System” nella gestione delle informazioni classificate in Italia

Proteggere le informazioni classificate in un mondo interconnesso

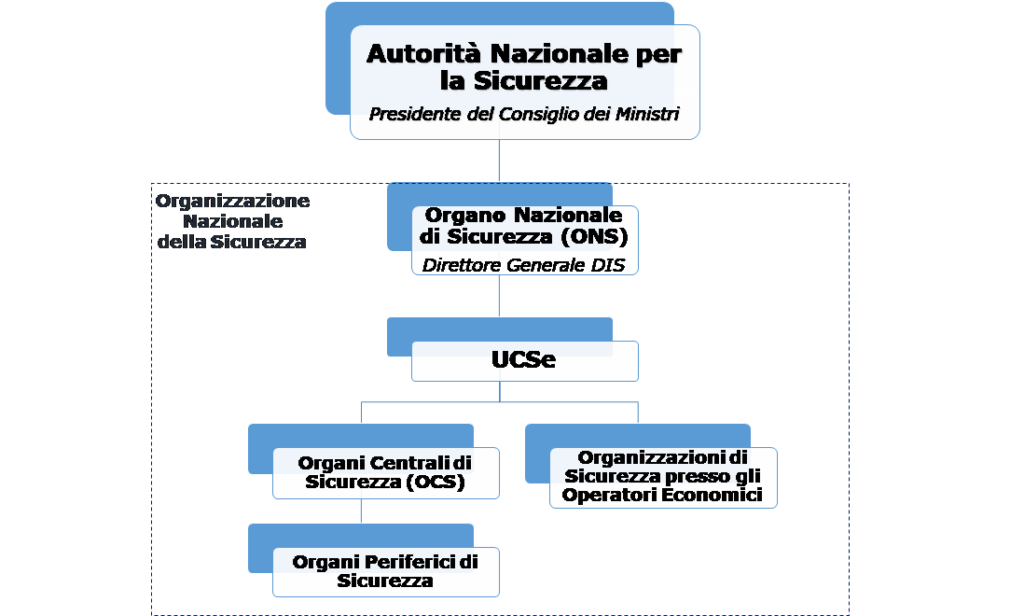

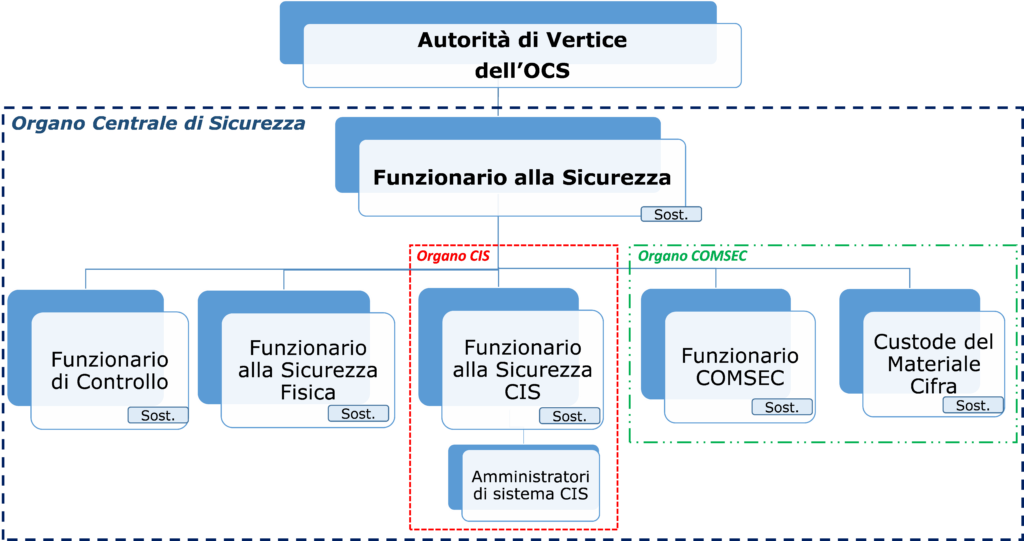

Dopo aver trattato in un precedente articolo [Car1] le definizioni fondamentali in ambito nazionale e internazionale per le informazioni classificate con riferimento alle norme vigenti, ed aver introdotto in un secondo articolo [Car2] gli elementi portanti su cui si basa l’Organizzazione Nazionale di Sicurezza che in Italia, con l’articolazione organizzativa indicata in fig.1, assicura la tutela delle informazioni classificate e del segreto di Stato, in questo nuovo lavoro si affronta, con una descrizione dall’interno, la struttura dell’Organo Centrale di Sicurezza (OCS) indicata in fig.2, focalizzando l’approfondimento ai due ambiti tecnici indicati come Communication Security (COMSEC) e Communication and Information System (CIS). Per questi due ambiti vengono evidenziati in Fig.2 i ruoli tecnici chiave con dei riquadri di colori diversi: sono l’Organo COMSEC e l’Organo CIS su cui ci soffermiamo nell’analisi qui svolta.

Sempre di più, infatti, si manifesta nell’azione e nell’interazione delle istituzioni a vari livelli la necessità di comunicare e trasferire informazioni con sistemi tecnologici elettrici ed elettronici evoluti, con la garanzia di tutelare le informazioni rilevanti e vitali, assoggettate ad una classifica di segretezza [Car1], riguardanti la sicurezza di uno Stato o di una organizzazione a cui diversi Stati aderiscono.

Questo inevitabile scambio, non solo cartaceo ma sempre di più in forma elettronica, di informazioni di natura classificata tra le molteplici entità governative politiche e amministrative [DPC1, DPC2], del comparto intelligence [Leg1], degli enti economici privati [DPC1, DPC2] coinvolti con la produzione e manutenzione di apparati per la difesa e sicurezza, costituisce da sempre un elemento di potenziale vulnerabilità nella sicurezza interna ed esterna di uno Stato od i una organizzazione di Stati.

Tale elemento è ancor più evidente nel mondo odierno, caratterizzato da un elevatissimo livello di interconnessione digitale tra diverse tipologie di apparati e da un livello sempre più crescente di tipologie di attacco ai sistemi informatici e di comunicazione.

In termini introduttivi e generali, le azioni principali connesse alla gestione elettronica/elettrica di informazioni classificate si possono riassumere nella trasmissione e nella elaborazione dei dati. In questa ottica, l’informazione classificata deve essere sempre gestita ed elaborata mediante sistemi informatici sicuri e deve poter essere trasmessa elettronicamente in sicurezza anche attraverso canali e contesti non protetti. Quest’ultima necessità impone l’utilizzo di sistemi cifranti di elevata affidabilità e robustezza agli attacchi, cosi come l’elevato numero di attacchi a sistemi informatici privati e pubblici rende necessaria anche nel nostro Stato una rilevante valorizzazione e un continuo sviluppo di quella che viene oggi definita cyber security.

Nel contesto della sicurezza delle informazioni classificate, l’ambito della protezione delle informazioni quando queste siano trasmesse mediante strumenti elettrici/elettronici è denominato COMSEC (Communication Security) cosi come l’ambito della protezione delle informazioni quando vengono gestite ed elaborate attraverso sistemi informatici è definito CIS (Communication and Information System).

L’organizzazione di sicurezza dettagliatamente descritta nelle norme nazionali e sinteticamente riassunta in [Car1] prevede l’esistenza, all’interno degli Organi Centrali di Sicurezza (OCS), di due distinte organizzazioni – indicate come COMSEC e CIS – i cui compiti e ambiti di intervento sono strettamente definiti e disciplinati in vari Decreti [DPC1, DPC2]. Il capo VI (“Sicurezza delle comunicazioni”) ed il capo VII (“Sicurezza dei Communication and Information System – CIS “) del DPCM del 2015 [DPC1], infatti, specificano le norme generali che devono essere applicate a tutela della sicurezza delle informazioni classificate trasmesse ed elaborate mediante strumenti elettrici/elettronici, e definisce le caratteristiche e i compiti degli Organi COMSEC e CIS.

Ambito di intervento dell’Organo COMSEC

Per comprendere quali siano le principali attività dell’Organo COMSEC all’interno di un Organo Centrale di Sicurezza occorre innanzitutto richiamare il concetto di cifratura (o crittografia), che è alla base delle attività COMSEC. Cifrare (o cryptare, adattando il termine greco) significa codificare l’informazione in modo che un potenziale malintenzionato, pur intercettando l’informazione, non possa comprenderne il contenuto. Per fare questo occorre che le due parti in comunicazione condividano una specifica informazione, detta “chiave crittografica”, che viene utilizzata per codificare e decodificare l’informazione. E’ fondamentale che la chiave crittografica sia nota solo alle due parti in comunicazione: chiunque riuscisse ad entrarne in possesso potrebbe decodificare tutti i messaggi cifrati con quella chiave.

Come si può intuire, affinché la cifratura delle informazioni sia efficace e robusta occorre che tutto il materiale COMSEC che viene impiegato per svolgere questa operazione – in particolare le cifranti, che effettuano la codifica, e le chiavi crittografiche – venga protetto con la massima attenzione e diligenza.

Il compito dell’Organo COMSEC è proprio quello di garantire che tutto il materiale COMSEC in possesso dell’Organo stesso sia installato, conservato e utilizzato secondo le norme stabilite dal DIS UCSe. Questo comporta l’attuazione di una serie di misure di sicurezza di natura tecnica (specifiche dell’installazione), procedurale (relative alle procedure di impiego del materiale) e del personale (relative alla competenza e affidabilità del personale che tratta i materiali COMSEC).

E’ importante osservare che per poter impiegare materiali e documentazione COMSEC è necessario che venga istituita, e omologata dal DIS-UCSe, una struttura denominata “Centro COMSEC”, allestita secondo le prescrizioni tecniche e di sicurezza stabilite nel DPCM [DPC1]. Il processo di omologazione prevede l’accertamento della rispondenza del Centro a specifici requisiti tecnico-installativi e di sicurezza fisica, nonché la verifica del possesso, da parte del personale addetto, delle necessarie abilitazioni e delle conoscenze tecnico-professionali.

L’Organo COMSEC dell’Organo Centrale di Sicurezza è la struttura responsabile delle operazioni relative al materiale COMSEC, e si compone di due figure principali di riferimento:

- il Funzionario (o Ufficiale, negli ambienti militari) COMSEC

- il Custode del Materiale Cifra.

Il Funzionario o Ufficiale COMSEC è il responsabile della corretta applicazione delle norme in materia di sicurezza delle comunicazioni, nonché del mantenimento e della verifica dell’efficienza e della sicurezza delle operazioni crittografiche. In particolare, il Funzionario o Ufficiale COMSEC ha il compito di condurre e mantenere aggiornata un’analisi del rischio relativa ai centri COMSEC di propria competenza, e sulla base di tale analisi stabilire quali misure di sicurezza (fisica, COMSEC o procedurale) debbano essere implementate. Il risultato di questo processo condurrà alla redazione di un Regolamento di sicurezza COMSEC, che contiene la descrizione dell’installazione e di tutte le misure che ne garantiscono la sicurezza.

Compete sempre al Funzionario o Ufficiale COMSEC la costante verifica della corretta applicazione delle misure descritte nel regolamento e della loro efficacia.

Il Custode del materiale CIFRA è il responsabile della ricezione, gestione, custodia e distruzione del materiale crittografico secondo le norme stabilite dall’UCSe e le procedure interne definite dal Funzionario COMSEC. In pratica, il Custode del materiale crittografico deve garantire che il materiale crittografico venga conservato e utilizzato in modo da preservarlo da ogni possibile sottrazione e manomissione, perché da esso dipende la sicurezza delle informazioni che vengono cifrate.

Oltre al Funzionario COMSEC e al Custode del materiale crittografico, nell’Organo Centrale di Sicurezza possono essere presenti altri soggetti abilitati per esigenze di servizio ad operare sul materiale crittografico. Tali soggetti sono denominati Operatori cifra, e devono essere in possesso di una specifica abilitazione denominata “autorizzazione all’accesso cifra”. Qualunque operazione effettuata sul materiale crittografico deve essere comunque autorizzata dal Custode del materiale cifra nell’ambito del quadro normativo predisposto dal Funzionario COMSEC.

Ambito di intervento dell’organo CIS

Per comprendere quali siano le principali attività dell’Organo CIS all’interno di un Organo Centrale di Sicurezza occorre innanzitutto sottolineare come il trattamento e l’elaborazione delle informazioni avvenga, oramai da diverse decadi, con strumenti informatici.

L’Organo CIS di un OCS ha proprio il compito di proteggere i sistemi informatici utilizzati per trattare le informazioni classificate da attacchi sia dall’esterno sia dall’interno, progettando e gestendo il sistema in modo da garantire con altissimi livelli di garanzia la Riservatezza, l’Integrità e la Disponibilità (componenti RID della sicurezza) delle informazioni trattate.

L’Organo CIS dell’Organo Centrale di Sicurezza è la struttura responsabile delle operazioni che consentono di progettare e gestire in sicurezza i sistemi informatici utilizzati per trattare le informazioni classificate. L’Organo CIS si compone di due figure principali di riferimento:

- il Funzionario (o Ufficiale, negli ambienti militari) alla sicurezza CIS

- l’Amministratore di sistema CIS.

Il Funzionario alla sicurezza CIS è responsabile della corretta progettazione, valutazione del rischio, installazione e manutenzione del sistema, oltre che di una costante istruzione del personale. Un sistema che tratta informazioni classificate prima di essere realizzato deve essere sottoposto a dettagliata analisi dei requisiti e dei rischi a cui potrebbe essere assoggettato. Questa analisi viene svolta attraverso la redazione di ampie documentazioni tecniche prodotte dal Funzionario alla sicurezza CIS. il Funzionario CIS elabora a questo fine il progetto descrivendo l’architettura hardware e software in funzione del livello di classifica richiesto per il sistema, l’ambiente di installazione e conservazione, e le misure di sicurezza da applicare. Inoltre, deve essere redatto dallo stesso Funzionario un Regolamento Interno di Sicurezza CIS nel quale sono contenute tutte le informazioni a riguardo della composizione del sistema, le soluzioni hardware e software utilizzate, le procedure operative a cui il personale operante sul sistema CIS si deve attenere e le misure di sicurezza approntate e da applicare puntualmente per ricondurre il valore del rischio sulle componenti RID ad un limite accettabile da parte dell’OCS.

Il Regolamento Interno di Sicurezza CIS deve essere, come prevede la norma, sottoposto al DIS UCSe per le verifiche di conformità e il sistema CIS prima di essere inserito in esercizio in un’Area Riservata/Controllata deve essere formalmente approvato e omologato per le classifiche di Riservatissimo e Segreto dal DIS-UCSe, alfine di assicurare una conformità rigorosa tra il progetto sviluppato dal Funzionario alla sicurezza CIS e i severi requisiti richiesti dalle norme.

Una volta che il sistema è omologato diviene operativo e la sua funzionalità ordinaria è posta sotto la responsabilità del Funzionario alla sicurezza CIS che deve assicurare un utilizzo coerente nel tempo con i requisiti progettuali, una manutenzione costante del sistema e periodiche auto-ispezioni a verifica delle misure di sicurezza adottate.

Il Funzionario alla sicurezza CIS è affiancato, nella gestione del sistema, dall’Amministratore di sistema CIS. L’Amministratore opera applicando le procedure di manutenzione ordinaria e straordinaria descritte nel Regolamento Interno di Sicurezza CIS, verificando la correttezza delle configurazioni omologate e relazionando eventuali anomalie o malfunzionamenti al Funzionario alla sicurezza CIS. L’Amministratore di sistema CIS collabora con il Funzionario alla sicurezza CIS anche nella conduzione delle auto-ispezioni per assicurare la conformità del funzionamento ai requisiti di sicurezza.

Oltre a queste due figure, il sistema CIS può essere utilizzato da utenti/operatori autorizzati dal Funzionario alla sicurezza CIS per le attività ordinarie di trattamento delle informazioni classificate. Questi utenti/operatori vengono formati con sessioni a cadenza semestrale e sottoposti a test di verifica sulla conoscenza delle norme e del Regolamento del sistema informatico CIS su cui operano.

Conclusioni

In questo articolo, nel contesto della sicurezza delle informazioni classificate, è stato analizzato l’ambito della protezione delle informazioni quando queste siano elaborate e trasmesse mediante strumenti elettrici/elettronici, affrontando la descrizione delle competenze COMSEC e CIS. L’organizzazione di sicurezza delineata dalle norme nazionali prevede l’esistenza, all’interno degli Organi Centrali di Sicurezza, di due vere e proprie distinte organizzazioni, denominate appunto COMSEC e CIS, i cui compiti e ambiti di intervento sono strettamente definiti e disciplinati. Nell’articolo, dopo aver introdotto il contesto generale e le norme di riferimento in cui le competenze COMSEC e CIS si inseriscono, sono state specificate le figure e i compiti degli Organi COMSEC e CIS, il cui obiettivo finale è quello di tutelare la sicurezza delle informazioni classificate trasmesse ed elaborate, rispettivamente, mediante strumenti elettrici/elettronici.

Glossario

ANS = Autorità Nazionale di Sicurezza

CIS = Communication and Information System

COMSEC = Communication Security

DIS = Dipartimento delle Informazioni per la Sicurezza

DPCM = Decreto del Presidente del Consiglio dei Ministri

OCS = Organo Centrali di Sicurezza

ONS = Organo Nazionale di Sicurezza

RID = Riservatezza, Integrità, Disponibilità

UCSe = Ufficio Centrale per la Segretezza

Bibliografia e sitografia

[Car1] M. Carbonelli, M. Rotigliani, Le Informazioni Classificate in ambito nazionale e internazionale, Safety&Security, 1 luglio 2020, https://www.safetysecuritymagazine.com/articoli/le-informazioni-classificate-in-ambito-nazionale-e-internazionale/

[Car2] M. Carbonelli, M. Rotigliani, La tutela delle informazioni classificate in Italia, Safety&Security, 6 luglio 2020, https://www.safetysecuritymagazine.com/articoli/la-tutela-delle-informazioni-classificate-in-italia/

[DPC1] Decreto del Presidente del Consiglio dei ministri 6 novembre 2015, n. 5, recante “Disposizioni per la tutela amministrativa del segreto di Stato e delle informazioni classificate e a diffusione esclusiva”.

[DPC2] Decreto del Presidente del Consiglio dei ministri 2 ottobre 2017, “Disposizioni integrative e correttive al decreto del Presidente del Consiglio dei ministri 6 novembre 2015, n. 5, recante: «Disposizioni per la tutela amministrativa del segreto di Stato e delle informazioni classificate e a diffusione esclusiva»”.

[Leg1] Legge 3 agosto 2007, n. 124, recante “Sistema di informazione per la sicurezza della Repubblica e nuova disciplina del segreto”.

A cura di Marco Carbonelli, Laura Gratta e Mauro Rotigliani