Come le richieste di intervento della vigilanza possono essere ridotte con l’aggiunta dell’audio di rete alla videosorveglianza

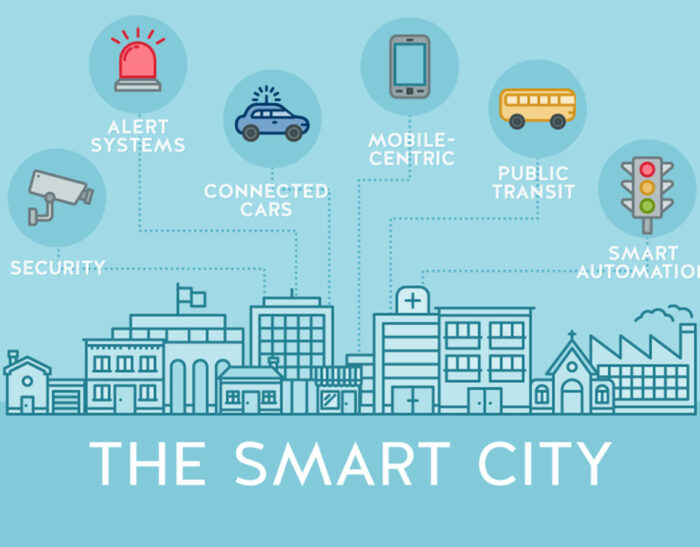

Il monitoraggio remoto di videosorveglianza con le funzionalità di audio talk-down sta dimostrando di essere una combinazione molto efficace e potente. L’audio di rete consente di intervenire direttamente sulla scena di un incidente in modo efficace. Quando le telecamere di videosorveglianza o i dispositivi di rilevazione perimetrali identificano una violazione del perimetro o persone che…